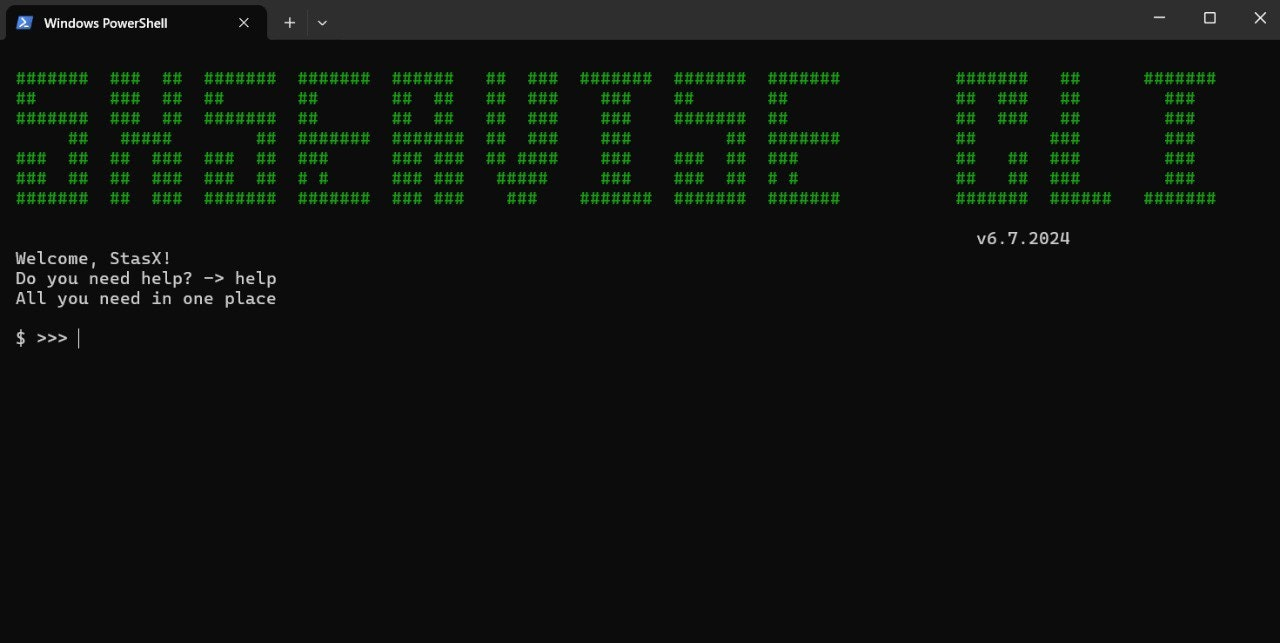

Descrição da ferramenta: BlacksmithAI é um framework de código aberto para testes de penetração que utiliza múltiplos agentes de IA para automatizar avaliações de segurança, abrangendo todas as fases do ciclo de penetração com ferramentas profissionais em ambientes controlados.

Atributos:

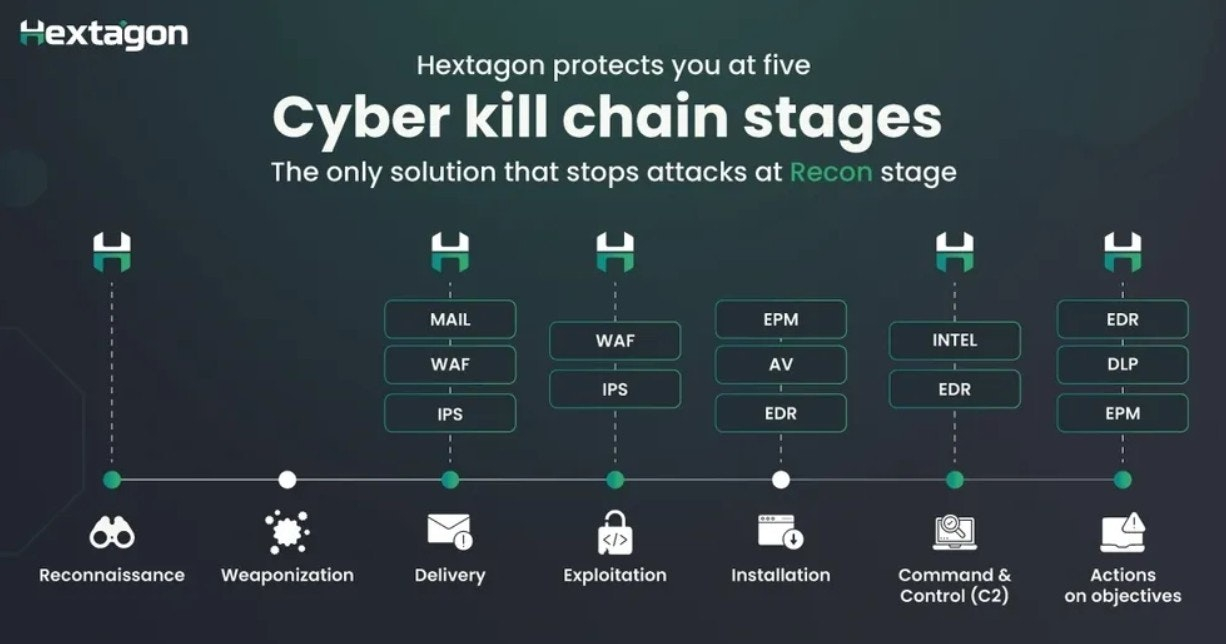

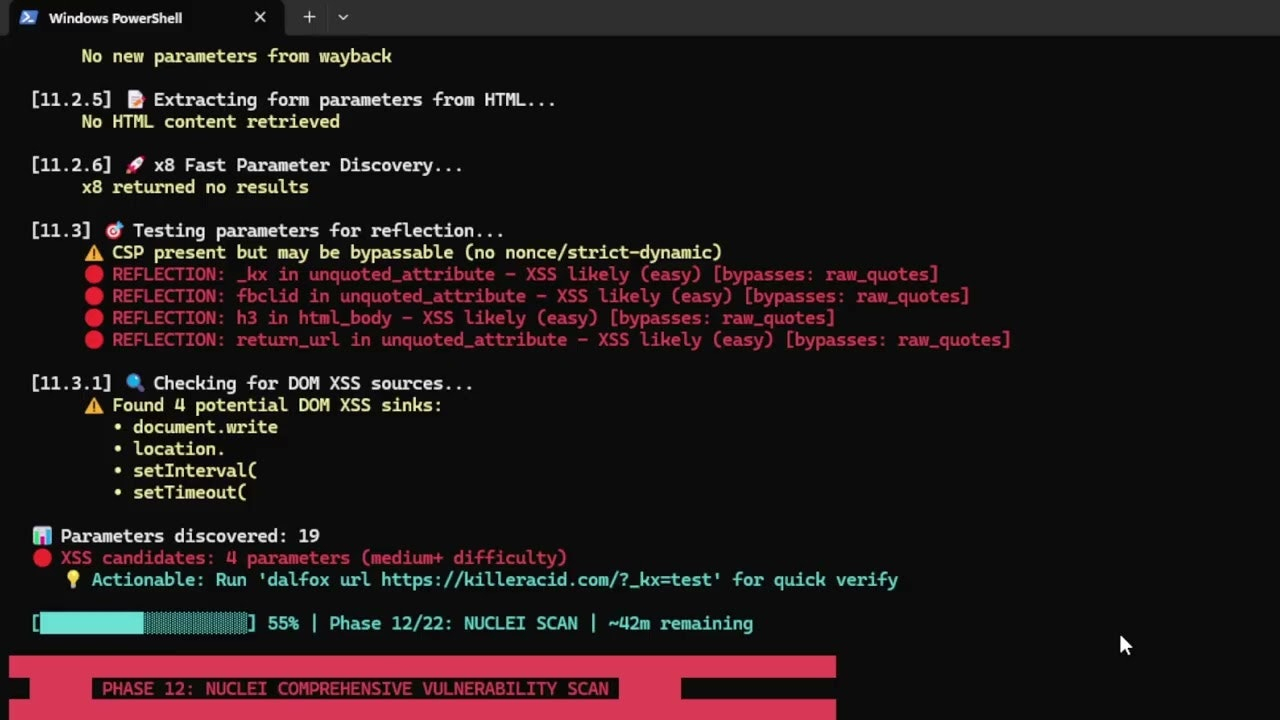

🛠️ Automação Completa: Orquestra todo o ciclo de testes, desde reconhecimento até pós-exploração, com mínima intervenção manual.

🤖 Agentes Especializados: Utiliza múltiplos agentes de IA especializados para tarefas específicas durante a avaliação de segurança.

🔒 Segurança em Ambiente Controlado: Opera em ambientes seguros, garantindo a integridade dos sistemas durante os testes.

📦 Código Aberto: Disponível como projeto open-source, permitindo personalizações e melhorias pela comunidade.

⚙️ Integração com Ferramentas Profissionais: Compatível com diversas ferramentas avançadas de segurança para resultados precisos.

Exemplos de uso:

🔍 Análise Reconhecimento Automatizado: Realiza reconhecimento inicial automatizado em redes alvo usando agentes de IA.

🕵️♂️ Pentest Completo: Executa uma avaliação completa de vulnerabilidades utilizando múltiplos agentes ao longo do ciclo.

💻 Avaliação em Ambientes Controlados: Testa a segurança de sistemas internos sem riscos externos ou danos reais.

⚙️ Integração com Ferramentas Profissionais: Combina o uso do framework com ferramentas como Nmap ou Metasploit para maior eficiência.

🤝 Personalização por Comunidade: Permite modificações e melhorias colaborativas por desenvolvedores e pesquisadores na área de segurança.